Системы обеспечения информационной безопасности

Компания IT-Telecom успешно выполняет проекты для крупных российских и иностранных компаний с 2012 года и зарекомендовала себя надежным подрядчиком. Мы занимаемся разработкой и внедрением комплексных систем обеспечения информационной безопасности (СОИБ) предприятий на всех этапах. Реализуем трехэтапный подход к решению вопросов наших заказчиков:

АУДИТ — ПЛАНИРОВАНИЕ — ВНЕДРЕНИЕ

Обеспечиваем работу

- программных средств защиты информации

- аппаратных средств защиты

- организационных мер, политик и нормативов

АУДИТ — ПЛАНИРОВАНИЕ — ВНЕДРЕНИЕ

Обеспечиваем работу

- программных средств защиты информации

- аппаратных средств защиты

- организационных мер, политик и нормативов

Чтобы обратиться к нам по вопросам информационной безопасности Вашего предприятия - заполните форму

Мы выполняем весь спектр услуг по оценке степени защищенности информации и информационных систем заказчика, который позволит выявить:

АУДИТ

соответствие требованиям нормативных документов РФ по информационной безопасности:

- ФЗ, ГОСТ, ФСТЭК, ФСБ.

- стандартам банковских систем СТО ИББС −1.0-20xx;

- рекомендациям международных стандартов по информационной безопасности: ISO/IEC 27001, группы стандартов NIST SP 800 и т. д.;

- рекомендациям международных стандартов на информационные системы: Cobit, ITIIL/ITSM.

- ФЗ, ГОСТ, ФСТЭК, ФСБ.

- стандартам банковских систем СТО ИББС −1.0-20xx;

- рекомендациям международных стандартов по информационной безопасности: ISO/IEC 27001, группы стандартов NIST SP 800 и т. д.;

- рекомендациям международных стандартов на информационные системы: Cobit, ITIIL/ITSM.

эффективность использования политик безопасности и регламентов;

защищенность внутренней сети предприятия;

уровень защиты локальной сети от вторжений извне;

текущий доступ к данным (контроль прав доступа);

уровень безопасности и сохранности данных;

защищенность внутренней сети предприятия;

уровень защиты локальной сети от вторжений извне;

текущий доступ к данным (контроль прав доступа);

уровень безопасности и сохранности данных;

В ходе аудиторских работ мы выполняем

- постановку задачи аудита информационной системы

- предварительное обследование системы и сбор данных об их технологических процессах и информационных потоках, точек их пересечения, точек обработки и хранения информации

- уточнение и согласование с заказчиком задачи аудита

- комплексный анализ технологии обработки данных и/или технологии защиты данных

- анализ угроз и рисков, определение недостатков и/или уязвимостей в информационной системе

- подготовку отчетной документации результатов аудита информационной системы

- сдачу заказчику результатов аудита

- предварительное обследование системы и сбор данных об их технологических процессах и информационных потоках, точек их пересечения, точек обработки и хранения информации

- уточнение и согласование с заказчиком задачи аудита

- комплексный анализ технологии обработки данных и/или технологии защиты данных

- анализ угроз и рисков, определение недостатков и/или уязвимостей в информационной системе

- подготовку отчетной документации результатов аудита информационной системы

- сдачу заказчику результатов аудита

Три основных этапа аудита СОИБ предприятия:

получение информации о слабых местах в информационной системе, технологическом процессе обработки данных из независимого источника

1

оценка адекватности и эффективности используемых организационно-технических мер

2

получение реальной картины уровня зрелости управления информационной системой в организации.

3

Планирование - наиболее важный этап формирования требований и методов реализации СОИБ

ПЛАНИРОВАНИЕ

Разработка политик информационной безопасности

Поэтапное формирование требований к СОИБ и классификация информационных систем

При планировании производится классификация информационных систем, включающая определение мер защиты значимой обрабатываемой информации. Классификация проводится в соответствии с требованиями нормативно-законодательной базы РФ в области защиты информации ограниченного доступа. Результаты классификации ИС оформляются актом классификации.

При планировании производится классификация информационных систем, включающая определение мер защиты значимой обрабатываемой информации. Классификация проводится в соответствии с требованиями нормативно-законодательной базы РФ в области защиты информации ограниченного доступа. Результаты классификации ИС оформляются актом классификации.

Разработка политик информационной безопасности

Политика информационной безопасности определяет систему взглядов на проблему обеспечения безопасности информации и представляет собой систематизированное изложение целей и задач защиты, как одно или несколько правил, процедур, практических приемов и руководящих принципов в области информационной безопасности, которыми руководствуется организация.

Политика информационной безопасности определяет систему взглядов на проблему обеспечения безопасности информации и представляет собой систематизированное изложение целей и задач защиты, как одно или несколько правил, процедур, практических приемов и руководящих принципов в области информационной безопасности, которыми руководствуется организация.

Политика информационной безопасности определяет систему взглядов на проблему обеспечения безопасности информации и представляет собой систематизированное изложение целей и задач защиты, как одно или несколько правил, процедур, практических приемов и руководящих принципов в области информационной безопасности, которыми руководствуется организация.

Мы разрабатываем следующие виды политик:

Мы разрабатываем следующие виды политик:

1. Общая политика информационной безопасности в Организации

2. Политика информационной безопасности при предоставлении доступа пользователям к информационным ресурсам, обрабатываемым с использованием и без использования средств автоматизации

3. Политики информационной безопасности в Организации при использовании сети Интернет, электронной почты, мобильных средств связи и т.д.

2. Политика информационной безопасности при предоставлении доступа пользователям к информационным ресурсам, обрабатываемым с использованием и без использования средств автоматизации

3. Политики информационной безопасности в Организации при использовании сети Интернет, электронной почты, мобильных средств связи и т.д.

Политики, разрабатываемые компанией IT-Telecom, учитывают следующие основные факторы :

1. Политики должны быть адекватны оценке рисков безопасности информационных активов Компании

2. Применяемые меры являются компромиссом между снижением рисков и удобством в работе сотрудников Компании

3. Реализация Политик проводится с минимальными финансовыми вложениями

4. При реализации Политик используются лучшие отечественные и зарубежные инструменты.

2. Применяемые меры являются компромиссом между снижением рисков и удобством в работе сотрудников Компании

3. Реализация Политик проводится с минимальными финансовыми вложениями

4. При реализации Политик используются лучшие отечественные и зарубежные инструменты.

Техно-рабочий проект

является основным итогом этапа планирования СОИБ на предприятии. В ТРП разрабатываются и обосновываются технические и организационные решения, а также способы их реализации, направленные на увеличение защищенности информации

ВНЕДРЕНИЕ

Организуем централизованное управление ключами ЭЦП и сертификатами организации. Иерархическая структура дает возможность реализовать строгий регламент работы в рамках комплекса ИБ с протоколированием всех действий и сохранением информации о документах

ЭЦП

Персональные данные

Аппаратные средства

Осуществляем защиту доступа к сетям организаций (управление учетными записями, защита от несанкционированного доступа, авторизация пользователей)

- защита от атак, расследование инцидентов в сети, мониторинг пользователей

- внедрение антивирусной защиты

- внедрение фаерволов

- защищенные системы хранения данных

- системы съема и анализа трафика

- крипто-защита трафика

- защита от атак, расследование инцидентов в сети, мониторинг пользователей

- внедрение антивирусной защиты

- внедрение фаерволов

- защищенные системы хранения данных

- системы съема и анализа трафика

- крипто-защита трафика

Защита информации

Наша компания предлагает широкий спектр услуг по внедрению системы защиты конфиденциальной информации в соответствии с требованиями законодательства РФ и нормативно-правовых документов основных регуляторов в области защиты информации ФСБ России и ФСТЭК:

- от несанкционированного доступа

- от утечки по техническим каналам

Межсетевое экранирование - проектирование и построение систем разграничения доступа между отдельными сегментами корпоративной сети и глобальной сетью

Развертывание систем обнаружения и предотвращения вторжений (IDS/IPS) - программных и программно-аппаратных комплексов по анализу трафика на наличие сигнатур атак с возможностью автоматического реагирования и отражения атак

Внедрение программно-аппаратных комплексов по защите от атак отказа в обслуживании (DoS/DDoS).

- от несанкционированного доступа

- от утечки по техническим каналам

Межсетевое экранирование - проектирование и построение систем разграничения доступа между отдельными сегментами корпоративной сети и глобальной сетью

Развертывание систем обнаружения и предотвращения вторжений (IDS/IPS) - программных и программно-аппаратных комплексов по анализу трафика на наличие сигнатур атак с возможностью автоматического реагирования и отражения атак

Внедрение программно-аппаратных комплексов по защите от атак отказа в обслуживании (DoS/DDoS).

Управление уязвимостями

Построение комплекса централизованного управления уязвимостями на прикладном, серверном и аппаратном уровнях позволяет в реальном времени эффективно реагировать на появляющиеся в информационных системах уязвимости, снижая таким образом риск эксплуатации данных уязвимостей вредоносным ПО или злоумышленниками в локально-вычислительных сетях и на рабочих станциях.

Результатами внедрения системы управления уязвимостями являются:

- возможность построения политики безопасности ИТ-инфраструктуры в соответствии с международными отраслевыми стандартами

- автоматизация и оптимизация оценки рисков и управления уязвимостями

- снижение рисков и устранение угроз;

- централизованная система отчетности в соответствии с потребностями руководителей, аудиторов и технических специалистов

Результатами внедрения системы управления уязвимостями являются:

- возможность построения политики безопасности ИТ-инфраструктуры в соответствии с международными отраслевыми стандартами

- автоматизация и оптимизация оценки рисков и управления уязвимостями

- снижение рисков и устранение угроз;

- централизованная система отчетности в соответствии с потребностями руководителей, аудиторов и технических специалистов

Защита от утечек конфиденциальной информации (Data Leakage Prevention) - данная услуга представляет собой построение комплексной системы контроля и противодействия внутренним угрозам безопасности (умышленным действиям инсайдеров по нарушению целостности, доступности или конфиденциальности информации).

Внедрение данного комплекса позволяет обеспечить защиту деловой информации от несанкционированного доступа в состоянии хранения, использования и передачи. DLP-системы позволяют обеспечить:

- контроль над каналами передачи данных - HTTP/HTTPS, FTP, E-mail и т.д

- контроль над "конечными точками" (рабочие станции,ноутбуки) в части использования и распространения информации через сменные носители, USB-устройства, принтеры и т.д.

Данная система позволяет централизованно управлять контролем и эффективно применять меры по противодействию, а также создавать необходимую доказательную базу по инцидентам безопасности. При этом сама система остается совершенно «прозрачной» для пользователей.

Внедрение данного комплекса позволяет обеспечить защиту деловой информации от несанкционированного доступа в состоянии хранения, использования и передачи. DLP-системы позволяют обеспечить:

- контроль над каналами передачи данных - HTTP/HTTPS, FTP, E-mail и т.д

- контроль над "конечными точками" (рабочие станции,ноутбуки) в части использования и распространения информации через сменные носители, USB-устройства, принтеры и т.д.

Данная система позволяет централизованно управлять контролем и эффективно применять меры по противодействию, а также создавать необходимую доказательную базу по инцидентам безопасности. При этом сама система остается совершенно «прозрачной» для пользователей.

Защита от утечек

Строим системы защиты персональных данных, включающие:

Внедрение таких систем защиты персональных данных дает преимущества:

1. Внедрение системы защиты ПДн

2. Инструктаж работников заказчика по работе с системой защиты ПДн

3. Обслуживание в период эксплуатации технических, программных, программно-аппаратных средств, предназначенных для защиты ПДн

2. Инструктаж работников заказчика по работе с системой защиты ПДн

3. Обслуживание в период эксплуатации технических, программных, программно-аппаратных средств, предназначенных для защиты ПДн

1. Заказчик будет защищен от претензий со стороны контролирующих органов и субъектов персональных данных по вопросам работы с ПДн, минимизируются риски привлечения организации заказчика ответственности

2. Заказчик защищается от исков работников, сможет избежать принудительного приостановления или прекращения обработки ПДн

3. Интересы клиентов заказчика будут надежно защищены не только внутри организации, но и при передачи ПДн третьим лицам

2. Заказчик защищается от исков работников, сможет избежать принудительного приостановления или прекращения обработки ПДн

3. Интересы клиентов заказчика будут надежно защищены не только внутри организации, но и при передачи ПДн третьим лицам

Мы строим комплексные системы защиты информации, позволяющие решать задачи по снижению рисков возникновения угроз безопасности информационных активов организации

Нам доверяют заботу об информационной безопасности

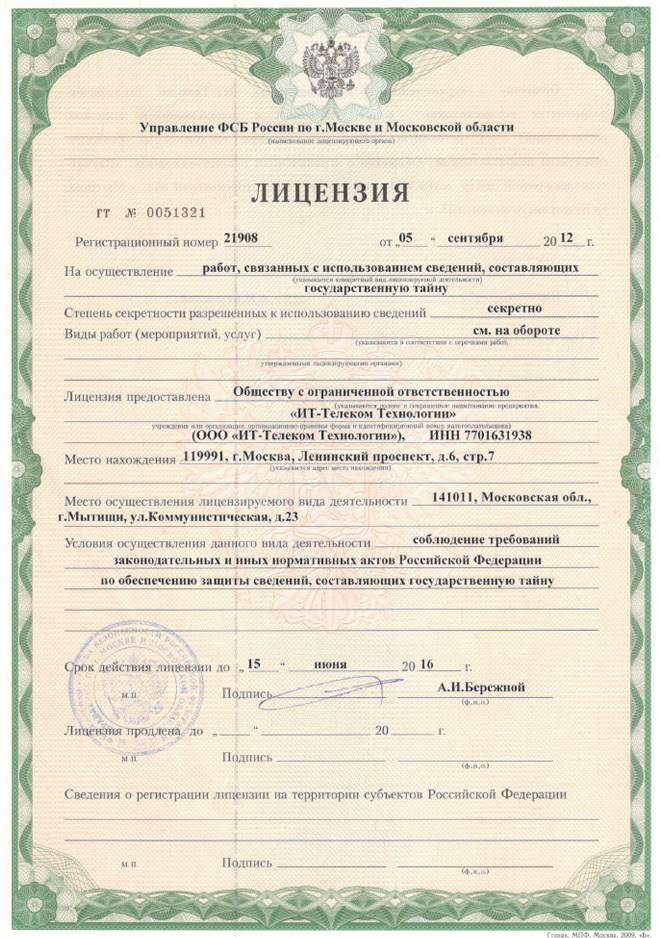

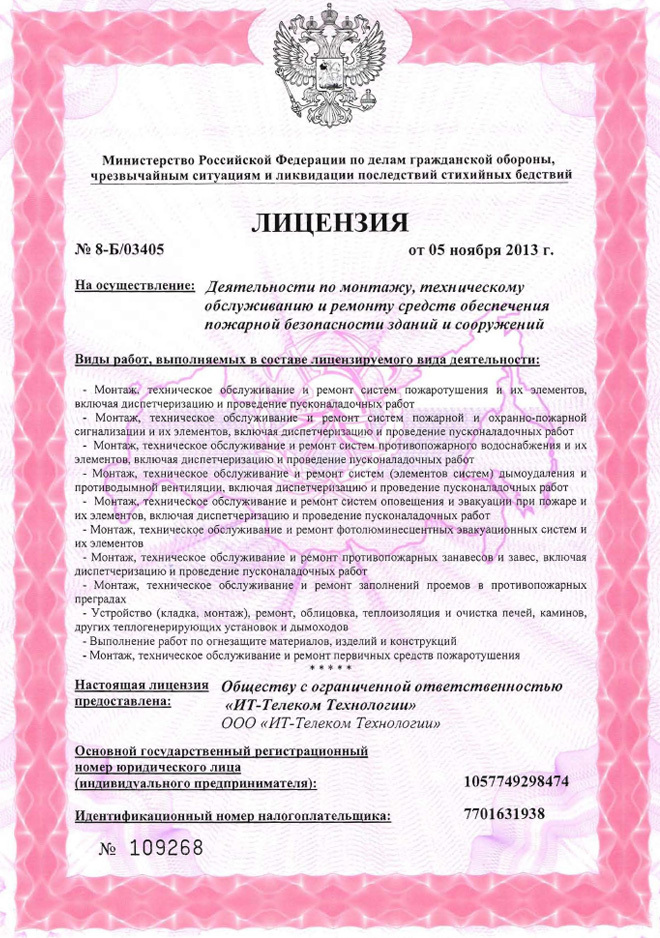

Наши лицензии и сертификаты

Для того, чтобы поручить нам заботу об информационной безопасности Вашего предприятия, заполните форму

Компания IT-Telecom с 2012 года работает на рынке информационной безопасности и зарекомендовала себя надежным поставщиком и подрядчиком.

Мы специализируемся на предоставлении полного комплекса услуг по системам обеспечения информационной безопасности.

Мы специализируемся на предоставлении полного комплекса услуг по системам обеспечения информационной безопасности.

.

КОНТАКТЫ

Санкт-Петебург, пр. Просвещения, 85

+7 (812) 327 70 83

ib@it-telecom.ru

пн:пт с 9:00 до 18:00

как добраться?

+7 (812) 327 70 83

ib@it-telecom.ru

пн:пт с 9:00 до 18:00

как добраться?

Оставьте свой телефон и мы свяжемся с Вами в течение 10 минут!

Или позвоните нам сами

+7 (812) 327 70 83